Video em nosso perfil no instagram:

Ver essa foto no Instagram

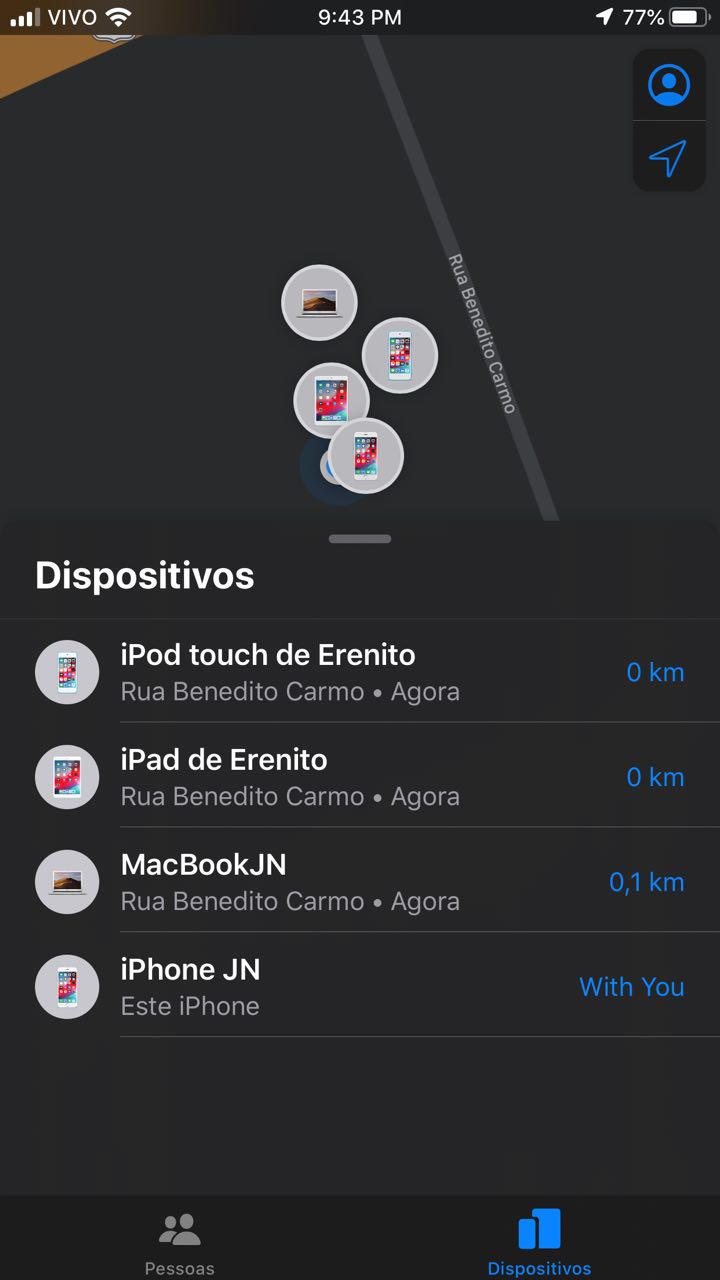

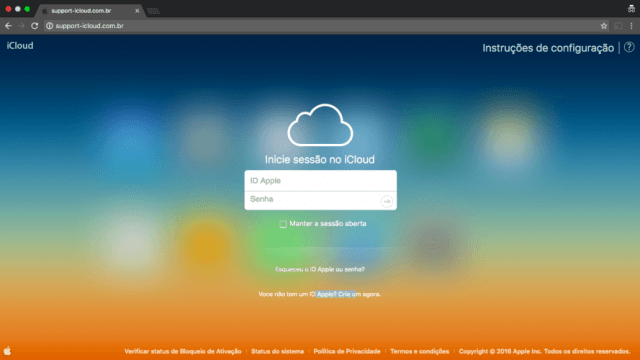

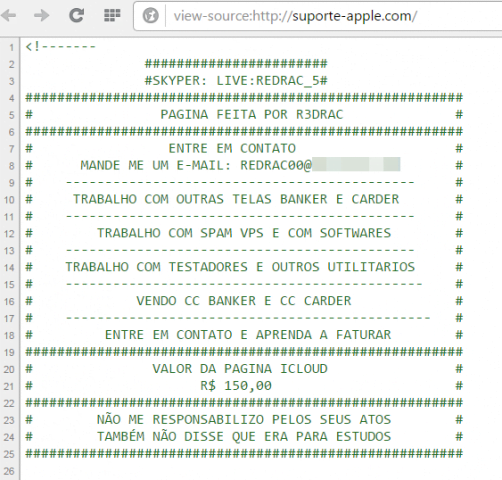

Na prática, o golpista consegue istalar um aplicativo de acesso remoto (RAT) depois de convencer a vítima a usar um app ou um e-mail fraudulento que oferece uma atualização falsa de aplicativo, ou ainda por meio de anúncios alarmistas de “seu Android está infectado”. E então, o programa abre acesso ao cibercriminoso, que pode utilizar o seu celular em tempo real. O dono do celular começa a perceber que o aparelho não segue mais seus comandos e está abrindo e gerenciando telas e aplicativos “sozinho”.

Outra forma utilizada pelos golpistas para instalar o vírus é depois de uma ligação ao correntista de banco em que simulam como se fosse do da instituição financeira em que a vítima tem conta corrente. Na tela da ligação aparece o número e o nome do banco, para enganar a vítima como se a ligação estivesse partindo do seu banco.

Hoje recebemos um caso que infelizmente o golpista roubou todo o dinheiro de todas as contas da mulher, ainda fez vários empréstimos rápidos em todos os bancos que ela tinha acesso, abaixo uma foto de um dos bancos que eles cometeram o crime.

O golpista questiona se a vítima realmente fez uma transação num valor específico e, ao ter a informação da vítima de que não a reconhece, sugere que ela instale no seu celular um aplicativo de acesso remoto para que o problema seja corrigido. Geralmente, os aplicativos sugeridos pelos criminosos são aplicativos que permitem ao criminoso o acesso remoto e a manipular os dados no smartphone e, inclusive, transferir valores, pagar contas, fazer empréstimos, tudo pelo aplicativo instalado no próprio dispositivo da vítima.

— De forma incisiva, insistente e convincente, os cibercriminosos se utilizam de tecnologias, simulam centrais de atendimento e até mesmo transferências para outros departamentos da suposta central até que a vítima obedeça seus comandos. O golpe da mão fantasma se efetiva quando, convencida de que realmente se trata de contato oficial da instituição financeira, a vítima instala o aplicativo para rastreamento da suposta transação fraudulenta em seu dispositivo móvel, oportunizando o acesso dos cibercriminosos a todo o conteúdo do aparelho — explica Tatiana Coutinho, advogada especializada em Cibersegurança Privacidade e Proteção de Dados no escritório Lima e Feigelson advogados.

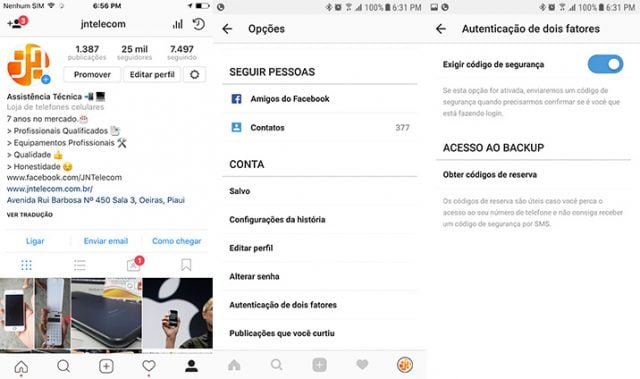

Banco do Brasil fez alerta a seus clientes

O Banco do Brasil já encaminhou aos clientes uma série de orientações para alertar os correntistas. O informou que realiza comunicados de forma preventiva, com objetivo de alertar e proteger clientes de golpes.A instituição financeira acrescentou que não solicita a instalação de aplicativos para acesso remoto.O banco disse ainda que a forma oficial de baixar o app BB é realizada pela loja de aplicativos do seu celular e recomenda aos clientes que não nunca instalem apps desconhecidos.

Além disso, o BB informou que não faz ligações do número 4004-0001, ele é somente para falar no WhastApp e ligar na Central de Relacionamento.

Ataque:

Febraban: ‘apps de bancos são seguros’

Já a Febraban (Federação Brasileira dos Bancos) afirma que os aplicativos dos bancos “contam com o máximo de segurança em todas as suas etapas, desde o seu desenvolvimento até a sua utilização”. Segundo a entidade, não há registro de violação da segurança desses aplicativos”. Além disso, para que os aplicativos bancários sejam utilizados, há a obrigatoriedade do uso da senha pessoal do cliente.

No caso deste golpe, segundo a Febraban, os criminosos realizam pesquisas no aparelho buscando por senhas eventualmente armazenadas pelos próprios usuários em aplicativos e sites.

A Federação alerta que usuários anotam suas senhas de acesso ao banco em blocos de notas, e-mails, mensagens de Whatsapp ou em outros locais do celular. Também há casos de clientes que usam a mesma senha de acesso do banco em outros aplicativos, sites de compras ou serviços na internet, e estes apps, em grande parte dos casos, não contam com sistemas de segurança robustos e a proteção adequada das informações dos usuários.

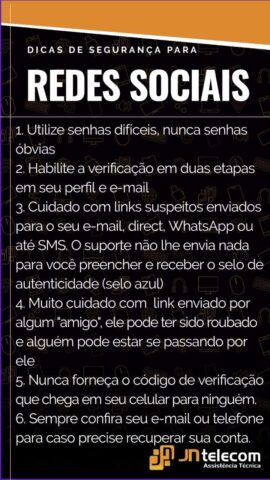

A entidade diz ainda que o banco nunca liga para o cliente pedindo para que ele instale nenhum tipo de aplicativo em seu celular para corrigir supostas irregularidades. Também nunca liga pedindo senha nem o número do cartão ou ainda para que o cliente faça uma transferência ou qualquer tipo de pagamento para supostamente regularizar um problema na conta.

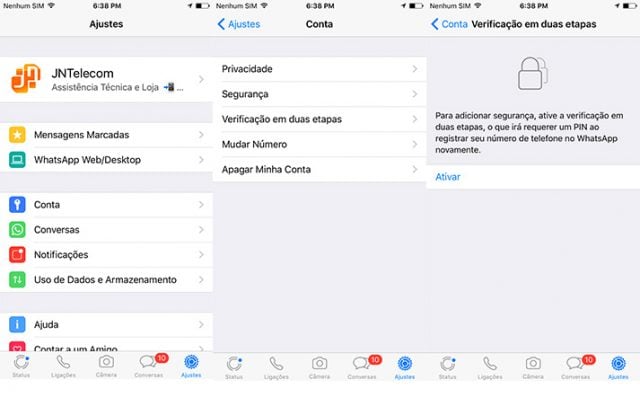

O golpe já foi assim denominado para os casos em que o criminoso se utiliza de códigos maliciosos para induzir a vítima a instalar um falso app de execução remota, como se fosse uma atualização de um app (WhatsApp, Google Drive etc.)

Tayná Carneiro, CEO da Future Law, recomenda cuidados na instalação de aplicativos, especialmente quando a sugestão vem de terceiros:

— Os cadastros devem ser feitos apenas em sites, aplicativos e serviços confiáveis, verifique as avaliações deixadas por outros usuários, sempre se atentando ao nível das informações solicitadas — sugere ela.

Veja como se proteger

Contém informações de Tatiana Coutinho, advogada especializada em Cibersegurança Privacidade e Proteção de Dados no escritório Lima e Feigelson advogados.